A Fondo

Resumen de lo ocurrido con WannaCry, ¿aún no te has enterado?

Durante el pasado viernes, 12 de mayo, se produjo un ciberataque a escala mundial mediante una combinación de ataque de un gusano, procedente del código filtrado por Shadow Brokers del exploit EternalBlue desarrollado por la NSA, junto con un ransomware denominado WannaCry. El ataque se desplegó de forma simultánea y a nivel global, afectando a multitud de países y corporaciones en todo el mundo.

La empresa S21sec ha realizado un amplio resumen sobre el tema para compartir las últimas actualizaciones, centradas especialmente en las acciones

correctivas, en el caso de veros afectados, y en las acciones preventivas para tratar de evitar esa infección e impedir que siga propagándose.

El gusano explotaba una vulnerabilidad del sistema operativo Windows para “infectar” otros ordenadores vulnerables que estuvieran en la misma red local que la máquina afectada, consiguiendo una velocidad de propagación muy alta. El punto de entrada de este malware se cree que ha sido a través de un email que incluía un fichero adjunto, por lo que en todos los casos era necesaria la actuación de un usuario poco informado que abriera por error el mail y el archivo en cuestión, produciéndose a continuación una propagación muy rápida en toda la red de la empresa afectada.

La vulnerabilidad de Windows utilizada por esta versión de WannaCry es conocida como EternalBlue y ataca al protocolo de compartición de ficheros SMB de Windows. Esta vulnerabilidad fue anunciada y corregida por Windows el 14 de Marzo de 2017, con nombre MS17-010. El 14 de Abril de 2014 Shadow Brokers filtró la información relativa a un exploit desarrollado por la NSA para esta vulnerabilidad.

En general, el impacto que ha tenido este virus se puede vincular a varias causas:

- Problemas de concienciación/ formación del personal en el sector empresarial – para que no abran ficheros que vienen en emails “sospechosos”.

- Velocidad de respuesta de las empresas en aplicar los parches o correcciones de Windows y otras empresas suministradoras de productos y soluciones software – una respuesta no inmediata en la aplicación de estos parches o correcciones puede dejar a una empresa en situación de desprotección.

- Potencial de las empresas en detectar que están sufriendo los efectos de un ataque y en ser capaces de activar mecanismos de respuesta.

Ransomware WannaCry

Una vez la máquina está infectada por el gusano, éste extrae un payload con el ransomware, en concreto de la familia WannaCry, que es el nombre o palabra clave asociado a la oleada de noticias en todos los medios de comunicación. El malware de tipo “ransomware” es un tipo de amenaza que cifra los archivos de la máquina infectada solicitando un rescate económico, normalmente en bitcoins, ya que es un tipo de criptomoneda aceptada prácticamente a nivel global y que hace virtualmente imposible el rastreo de las personas o entidades que reciben las transferencias.

La decisión de multitud de empresas de pedir a sus trabajadores apagar los ordenadores y desconectarlos de la red se ha debido a que se exponían a perder información sensible, no sabiendo de primera mano si esta podría ser recuperada mediante herramientas de descifrado o cuál podría ser el impacto real en los ordenadores o sistemas de toda la empresa. En la decisión de apagar las máquinas ha influido también la rápida propagación que estaba realizando el gusano.

Cabe destacar que, en esta versión del virus WannaCry, el cifrado de los archivos prosigue tras la aparición de la nota de extorsión, al contrario que en otras familias de ransomware que no muestran la nota hasta que el cifrado no se ha completado (esto hace recomendable que cualquier usuario que vea un mensaje de rescate en su pantalla proceda al apagado inmediato de su ordenador y se pongan en contacto con su departamento o empresa de servicios de IT o ciberseguridad).

Otro efecto que se ha observado durante la propagación del gusano ha sido el de ver ordenadores bloqueados y/o mostrando pantallas azules. Esta situación se produce como consecuencia del intento del virus de utilizar la vulnerabilidad antes descrita, provocando en ocasiones un fallo del sistema y el consiguiente bloqueo o reinicio. En estos casos, se recomienda apagar dichos ordenadores y evaluar posteriormente cuál ha podido ser el nivel de afectación (número de archivos encriptados).

Mecanismos del malware para impedir que los equipos infectados se protejan

Con el fin de evitar que los usuarios puedan intentar protegerse de forma automática contra la vulnerabilidad de Windows que permite su propagación por la red de la empresa, desde S21sec han observado que el malware desactiva el mecanismo de actualizaciones de Windows mediante el borrado de la siguiente clave de registro:

HKLM\SOFTWARE\MICROSOFT\WINDOWS NT\CURRENTVERSION\Schedule\CompatibilityAdapter\Signatures\Microsoft

Update Scheduler.job

En cuanto a las cantidades exigidas por el ransomware para el rescate de los ficheros afectados: El ransomware avisa a los usuarios infectados que disponen hasta hoy día 15 de mayo para ingresar la cantidad de rescate exigida (entre 300 y 600 dólares, a pagar en bitcoins). Transcurrido ese tiempo, dicha cantidad se doblaría, dándose al usuario (en realidad víctima del ataque más que usuario) otros cuatro días para poder realizar el pago. Pasado el plazo de 7 días desde la infección, el malware anuncia que se perderá la oportunidad de realizar el ingreso y de poder descifrar los ficheros afectados y/o se producirá el borrado de los mismos.

Primera referencia al Malware WannaCry

Analizando la información disponible en los sistemas de vigilancia digital de S21sec, la primera referencia al malware WannaCry aparece en Twitter el 11 de febrero de 2017, generada por un perfil canadiense con apenas 10 seguidores (@RemovethreatPC) y que se centra en presentar noticias acerca de diferentes virus y cómo afrontarlos. En ese momento, todavía no había conciencia del impacto que tendría a futuro el malware al que hacía referencia.

Datos Adicionales

No está claro cómo se ha producido la ejecución del ransomware, pero se especulan varias posibilidades. La tesis más probable sería que se haya producido a la misma hora un envío masivo de correos de spam a miles de direcciones de correo de empresas, organismos y entidades públicas y usuarios particulares, con lo que las infecciones y propagación por la red se habrían producido simultáneamente. La siguiente hipótesis que se está valorando, es que el ransomware estuviera programado para ejecutarse a una hora determinada del 12 de mayo, pero para eso hay que realizar un análisis más exhaustivo de la muestra y no se dispone por el momento de suficientes datos.

Finalmente, la tercera opción posible es que la entidad responsable de la difusión del gusano haya utilizado una “botnet” (conjunto de máquinas previamente comprometidas) y el botmaster haya lanzado un comando para ejecutar el ransomware en todos los bots o máquinas comprometidas a la misma hora. Se irá teniendo información más detallada según se avance en el análisis de las muestras de malware obtenidas y se pueda estudiar su comportamiento y realizar un análisis forense.

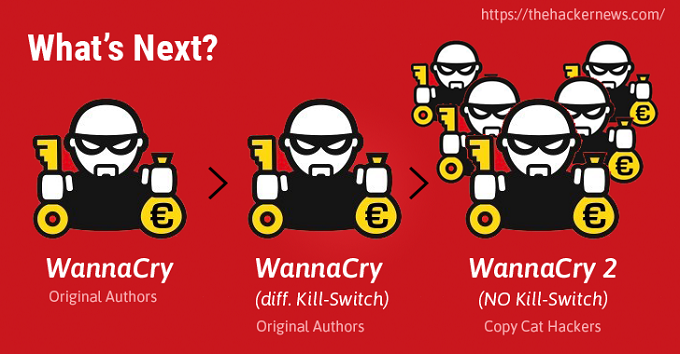

Como parte de las medidas de mitigación lanzadas desde el ataque, para la primera muestra se ha tomado el control del dominio hxxp://www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com/, que era el dominio programado por defecto en el malware o gusano y con el que necesita comunicarse necesariamente para su propagación. El control de este dominio por parte de las autoridades y empresas involucradas en la gestión del incidente impedirá que el virus continúe su expansión, al menos en su versión inicial.

Sin embargo, se han observado otras muestras con al menos otro dominio diferente: hxxp://www.ifferfsodp9ifjaposdfjhgosurijfaewrwergwea.com

Incluso parece haberse publicado al menos una muestra que no llevaría la opción de kill switch (que permite o no la propagación), aunque al parecer el archivo de ransomware estaría corrupto y no permitiría la ejecución del mismo.

Los pasos para evitar una posible infección y diseminación del gusano serían:

- Parchear la máquina si fuera vulnearble con el parche de Microsoft MS17-010

(https://technet.microsoft.com/en-us/library/security/ms17-010.aspx) - Deshabilitar las macros

- Deshabilitar SMBv.1

En relación con las medidas correctoras o preventivas a aplicar en ordenadores con sistemas operativos de Microsoft, la propia empresa ha publicado un comunicado con un parche (KB4012598) para protegerse del ataque y recomienda su instalación en todas las versiones de Windows potencialmente afectadas. Se puede encontrar más información al respecto en el siguiente link: https://blogs.technet.microsoft.com/

msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

Otros enlaces de interés para prevenir y mitigar el ataque son los que han ofrecido: INCIBE: https://www.incibe.es/protege-tu-empresa/avisos-seguridad/importante-oleada-ransomware-afecta-multitud-equipos ; CCN-CERT: https://loreto.ccn-cert.cni.es/index.php/s/tYxMah1T7x7FhND

Afectación

Según noticias del sector, se habrínan producido al menos 20.000 ataques, aunque hay otras fuentes que amplían ese número. El número de países afectados se estima que está en el entorno de 150, apareciendo Rusia como país en el que el impacto habría sido mayor. No parece un ataque dirigido contra una empresa o país específico, dado que ha afectado a múltiples corporaciones de multitud de sectores y en diversos países, con lo que enten-demos que el fin del ataque ha sido económico, como suele ser el caso con el ransomware. La diferencia más notable frente a casos anteriores ha sido el alcance global y su rapidísima capacidad de propagación en las empresas afectadas.

-

OpiniónHace 6 días

OpiniónHace 6 días10 predicciones para los proveedores de servicios gestionados en 2025

-

NoticiasHace 6 días

NoticiasHace 6 díasAMD despedirá al 4% de su plantilla mientras se centra en IA y centros de datos

-

NoticiasHace 2 días

NoticiasHace 2 díasEl Capitan es el nuevo superordenador más potente y rápido del mundo

-

NoticiasHace 6 días

NoticiasHace 6 díasLa Comisión Europea multa a Meta con 798 millones por perjudicar a la competencia de Marketplace