A Fondo

Preguntas y respuestas sobre Meltdown y Spectre, el grave problema de seguridad que afectará a millones de usuarios

Las grandes compañías tecnológicas han empezado el año con un reto mayúsculo: afrontar el que, probablemente, sea el mayor problema de seguridad informática que hemos visto en la última década. Tras revelarse un error de diseño en los microprocesadores de Intel (conocido como Meltdown), hace pocas horas hemos conocido a Spectre, una variante todavía más grave dado que afecta no solo a sus procesadores, sino también a los de AMD y ARM, presentes en miles de millones de dispositivos en todo el mundo.

En este artículo vamos a sintetizar, en un formato de pregunta-respuesta, qué sabemos y qué podemos hacer para frenar o detener esta amenaza. Por supuesto, iremos actualizando esta información en función de las novedades que se vayan conociendo.

¿Estoy afectado por Meltdown y Spectre?

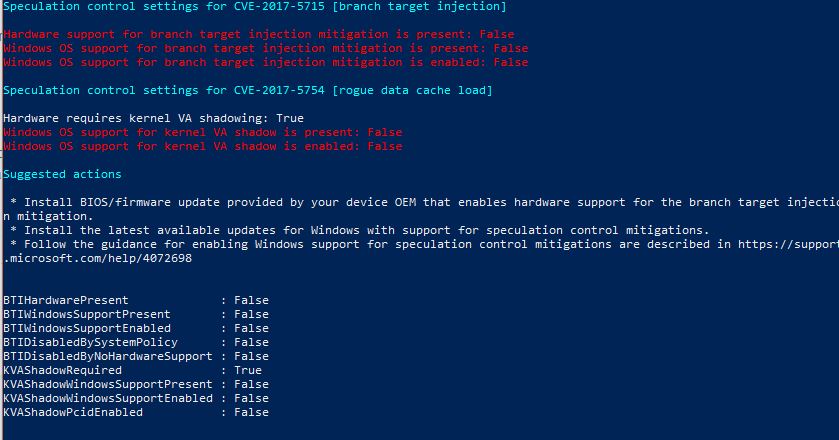

Es probable que sí, dada la dimensión de la amenaza. Prácticamente cualquier procesador fabricado después de 1995 está en riesgo (aquí tenéis la lista completa que ha publicado Intel) pero, si queréis verificarlo de manera manual se puede realizar mediante la Powershell de Windows, siguiendo las instrucciones que indica Microsoft.

Tras iniciar PowerShell con privilegios de Administrador, teclea los siguientes comandos seguidos de la tecla «s» para confirmar cambios:

- Install-Module SpeculationControl

- Import-Module SpeculationControl

- Get-SpeculationControlSettings

Nota: en caso de que el Import Module nos de error, debemos habilitar el uso de scripts ejecutando el comando “Set-ExecutionPolicy RemoteSigned” , para luego continuar con la secuencia.

Esto ejecutará un script que debería proporcionar un listado similar a este. Si estamos protegidos y hemos instalado las actualizaciones recomendadas veremos todo en verde y con la palabra True. En caso de ver False en algún elemento, estamos en riesgo.

Speculation control settings for CVE-2017-5715 [branch target injection]

Hardware support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: True

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: True

Windows OS support for kernel VA shadow is present: True

Windows OS support for kernel VA shadow is enabled: True

Windows OS support for PCID optimization is enabled: True

En la siguiente captura, tenéis un ejemplo de los resultados sobre un equipo sin el parche instalado:

¿Es posible detectar si he sido atacado?

No es seguro, pero por lo que sabemos hasta ahora los ataques podrían no dejar rastro y haber sido realizados hace tiempo. Por ello, es fundamental tomar precauciones cuanto antes.

¿Sirve de algo mi antivirus?

No. A diferencia del malware habitual, Meltdown y Spectre son difíciles de distinguir por los motores de los antivirus habituales. Esperamos que en la próximas horas se liberen actualizaciones que permitan añadir esta posibilidad.

¿Cuál es la raíz del problema?

Erik Bosman, un investigador del grupo de seguridad VUSEC de la Universidad de Amsterdam, fue capaz de reproducir y entender a qué nos enfrentamos. Los procesadores Intel (y también aquellos de otros fabricantes pero diseñados para ser compatibles con estos) ganan velocidad con un sistema que intenta «anticiparse» a las operaciones que va a realizar el código que hace funcionar nuestro software, especulando el camino que seguirán los procesos para ganar tiempo. Si la predicción es correcta la velocidad de proceso aumenta y, si no lo es, el procesador retrocede en el hilo de ejecución y elimina ese trabajo. A priori, una estrategia perfecta para mejorar el rendimiento sin grandes sacrificios.

El problema es que los procesadores no separan por completo los procesos clave que tienen acceso al kernel del sistema operativo de aquellos con privilegios bajos y de poca confianza (como los de muchas aplicaciones), así que un hacker podría aprovechar esta función para que el procesador le anticipe datos que no debería gracias a la ejecución especulativa. Dado que, antes de eliminar esas anticipaciones no válidas, la información se almacena en la caché del procesador (cada vez más grande y más rápida), se podría acceder a esa memoria privilegiada y extraer todo tipo de datos valioso, incluyendo contraseñas.

¿En qué consiste Meltdown?

Este ataque permite acceder a la memoria del sistema operativo y las aplicaciones, rompiendo las barreras de aislamiento previstas. Es solucionable vía software, mediante los parches que liberarán las diferentes compañías en los próximos días. Aquí podéis verlo en acción:

¿Cómo funciona Spectre?

Esta vulnerabilidad da un paso más y rompe el aislamiento entre las aplicaciones a todos los niveles (no únicamente en lo relativo a memoria), así que podría ser utilizado para vulnerar la seguridad de cualquier tipo de software, incluso aquel que cumple las más estrictas normas de seguridad. A diferencia del anterior, no tiene solución vía software aunque sí podrían lanzarse parches que eviten los ataques de Spectre a través de exploits ya conocidos.

¿Qué sistemas se verán afectados por Meltdown?

Ordenadores de sobremesa, portátiles, servidores y sistemas basados en cloud pueden verse afectados por esta amenaza. En concreto, cualquier equipo que incorpore un procesador Intel que hagan uso de la función Out-of-Order Execution puede ser vulnerable. En la práctica, esto supone prácticamente cualquier procesador lanzado desde 1995. Solo los Intel Itanium y los Intel Atom anteriores a 2013 están fuera de peligro. En este momento, no está claro si Meltdown también puede afectar a procesadores AMD o ARM.

¿Y por Spectre?

Esta amenaza es todavía más grave y prácticamente cualquier sistema basado en arquitectura Intel, AMD o ARM puede estar afectado. La diferencia fundamental respecto a Meltdown es que no hay parches de software para Spectre y que, aunque será más dificil de explotar por los hackers, también será mucho más complicado de erradicar.

¿Qué proveedores de servicios basados en cloud pueden tener problemas?

Cualquier proveedor que utilice procesadores Intel o paravirtualización Xen es suceptible de estar afectado. Es importante consultar su política de actualizaciones para analizar cómo van a afrontar este escenario y actuar en consecuencia.

¿Dónde puedo obtener información técnica sobre esta amenaza?

Ya hay disponible un paper sobre Meltdown y otro sobre Spectre. Además conviene consultar esta publicación en el site oficial y este post en el blog de Global Project Zero que ofrece más información sobre los dos ataques.

¿Qué soluciones están ofreciendo las empresas?

Las compañías están respondiendo en tiempo real a este problema. La mejor opción es consultar las páginas oficiales de seguridad de cada fabricante en función del hardware que tengamos desplegado y actuar siguiendo sus instrucciones. Estas son algunas de las más importantes:

Intel – Recomendaciones de seguridad

Microsoft – Guía de seguridad

Amazón – Boletín con información

ARM – Actualización de seguridad

Google – Project Zero

Red Hat – Respuesta a la vulnerabilidad

SUSE – Respuesta a la vulnerabilidad

Nota: hemos actualizado el post porque había un error en el enlace de descarga a la herramienta de verificación de vulnerabilidad. En su lugar, incluimos el script que ha desarrollado Microsoft a tal efecto.

-

OpiniónHace 6 días

OpiniónHace 6 días10 predicciones para los proveedores de servicios gestionados en 2025

-

NoticiasHace 6 días

NoticiasHace 6 díasAMD despedirá al 4% de su plantilla mientras se centra en IA y centros de datos

-

NoticiasHace 2 días

NoticiasHace 2 díasEl Capitan es el nuevo superordenador más potente y rápido del mundo

-

NoticiasHace 6 días

NoticiasHace 6 díasLa Comisión Europea multa a Meta con 798 millones por perjudicar a la competencia de Marketplace