Noticias

Kobalos: un malware para Linux que roba credenciales en supercomputadoras

Kobalos es un nuevo malware que usa una versión troyanizada del software OpenSSH para robar credenciales en supercomputadoras y servidores de redes académicas y de investigación con sistema operativo Linux.

ESET, la empresa de ciberseguridad que descubrió este malware, lo ha calificado como «pequeño, complejo y engañoso». A pesar de su diminuto tamaño, solo 24 KB para muestras de 32/64 bits, Kobalos es una pieza compleja que incluye técnicas personalizadas de ofuscación y anti-forenses que dificultan su análisis y una cantidad enorme de características para su tamaño.

ESET no pudo establecer el vector de ataque inicial que permitió a los piratas informáticos obtener acceso administrativo para instalar Kobalos. Sin embargo, algunos de los sistemas comprometidos «funcionaban con sistemas operativos y software antiguos, sin soporte o sin parches», por lo que la explotación de una vulnerabilidad conocida es un escenario probable y de ahí la recomendación de mantener actualizados los sistemas.

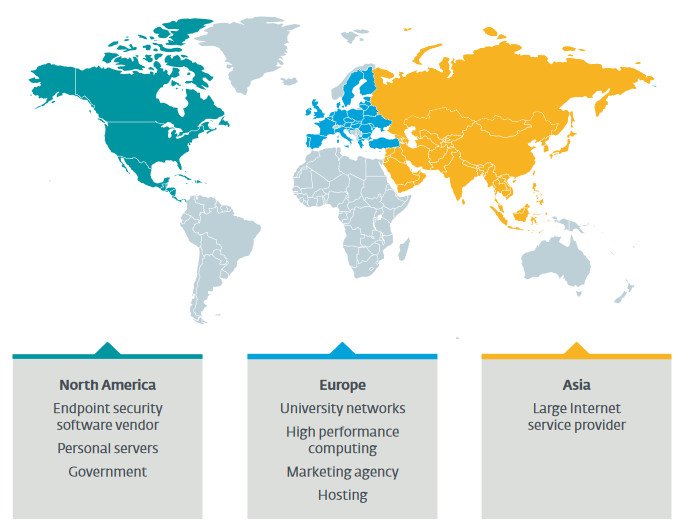

Los investigadores de ESET realizaron ingeniería inversa a Kobalos (el nombre de la traviesa criatura de la mitología griega) para escanear Internet en busca de víctimas del malware. En su mayor parte fueron supercomputadoras, pero también encontraron incidentes relacionados con servidores privados. Kobalos ha alcanzando algunos objetivos importantes, incluidos sistemas gubernamentales en los Estados Unidos, universidades europeas y un importante ISP en Asia.

Los expertos en seguridad informan que si bien la puerta trasera multiplataforma funciona en Linux, FreeBSD y Solaris, también hay artefactos que indican que pueden existir variantes de este malware para AIX e incluso para Windows.

Kobalos proporciona acceso remoto al sistema de archivos y puede generar sesiones de terminal, lo que permitiría a los atacantes ejecutar comandos arbitrarios. «En las máquinas comprometidas descubrimos que había un ladrón de credenciales SSH en forma de un cliente OpenSSH troyanizado. El archivo / usr / bin / sshfile fue reemplazado por un ejecutable modificado que registraba el nombre de usuario, la contraseña y nombre de host de destino y los escribió en un archivo cifrado».

Los investigadores creen que el robo de credenciales podría explicar cómo el malware se propaga a otros sistemas en la misma red u otras redes en el sector académico, ya que los estudiantes e investigadores de múltiples universidades pueden tener acceso SSH a grupos de supercomputadoras.

Kobalos, una rareza de alto nivel

Los investigadores descubrieron que los operadores remotos tienen tres opciones para conectarse a Kobalos:

- Abrir un puerto TCP y esperar una conexión entrante (a veces llamada puerta trasera pasiva)

- Conectarse a otra instancia de Kobalos configurada para ejecutarse como servidor C2.

- Esperar las conexiones a un servicio legítimo que ya se esté ejecutando pero que provenga de un puerto de origen TCP específico, troyanizando el servidor OpenSSH en ejecución.

Kobalos también cifra el tráfico hacia y desde los atacantes. Para lograr esto, los clientes deben autenticarse usando una clave RSA-512 y una contraseña. La clave genera y cifra dos claves de 16 bytes que cifran la comunicación mediante el cifrado de flujo RC4. Además, la puerta trasera puede cambiar la comunicación a un puerto alternativo y actuar como un proxy (encadenable) para llegar a otros servidores comprometidos.

Dada la pequeña base de código y la potencia que contiene, ESET dice que la sofisticación de Kobalos «rara vez se ve en el malware de Linux», lo que indica un desarrollado con habilidades de alto nivel, superiores al desarrollo habitual de malware para Linux.

Si bien la complejidad del malware es indiscutible, quedan dudas sobre el objetivo del atacante y el período en que Kobalos ha estado en uso. ESET notificó a todas las víctimas de Kobalos que pudieron identificar y trabajó con ellas para solucionar la infección. Los investigadores han publicado un análisis técnico completo de Kobalos que incluye indicadores de compromiso que pueden ayudar a las víctimas potenciales a detectar el malware.

-

OpiniónHace 6 días

OpiniónHace 6 días10 predicciones para los proveedores de servicios gestionados en 2025

-

NoticiasHace 6 días

NoticiasHace 6 díasAMD despedirá al 4% de su plantilla mientras se centra en IA y centros de datos

-

NoticiasHace 3 días

NoticiasHace 3 díasEl Capitan es el nuevo superordenador más potente y rápido del mundo

-

NoticiasHace 7 días

NoticiasHace 7 díasLa Comisión Europea multa a Meta con 798 millones por perjudicar a la competencia de Marketplace